100w token,用完即停,可点击网页右下角或者该帖子进行使用.😊

解决VPS频繁Google人机验证(IP被ban)

前两天入手了RackNerd的一台VPS,选的区域是华盛顿西雅图,搭建好magic上网之后,访问Google老是跳人机验证,非常频繁,用起来特别烦人(问tg群里大哥说好像除了洛杉矶区域外基本都跳Google人机验证),都有种想换搜索引擎的冲动。但是本着要解决问题和爱折腾的态度,还是尝试解决一下吧。

⚠️ 以下部分内容来源于网络,仅做个人备份学习使用。

Linux使用全局tun2socks代理

功能特性:

- 通用代理 (Universal Proxying):透明地将任何应用程序的所有网络流量通过代理进行路由。

- 多协议支持 (Multi-Protocol):支持 HTTP、SOCKS4、SOCKS5、Shadowsocks 代理,并可选身份验证。

- 跨平台 (Cross-Platform):支持 Linux、macOS、Windows、FreeBSD、OpenBSD,并提供针对各平台的优化。

- 网关模式 (Gateway Mode):可作为第 3 层网关,将同一网络上的其他设备流量进行路由。

- 完整 IPv6 兼容 (Full IPv6 Compatibility):原生支持 IPv6,并可无缝隧道化 IPv4 over IPv6 或 IPv6 over IPv4。

- 用户态网络 (User-Space Networking):利用 gVisor 网络栈提升性能与灵活性。

来源:https://github.com/xjasonlyu/tun2socks?tab=readme-ov-file#features

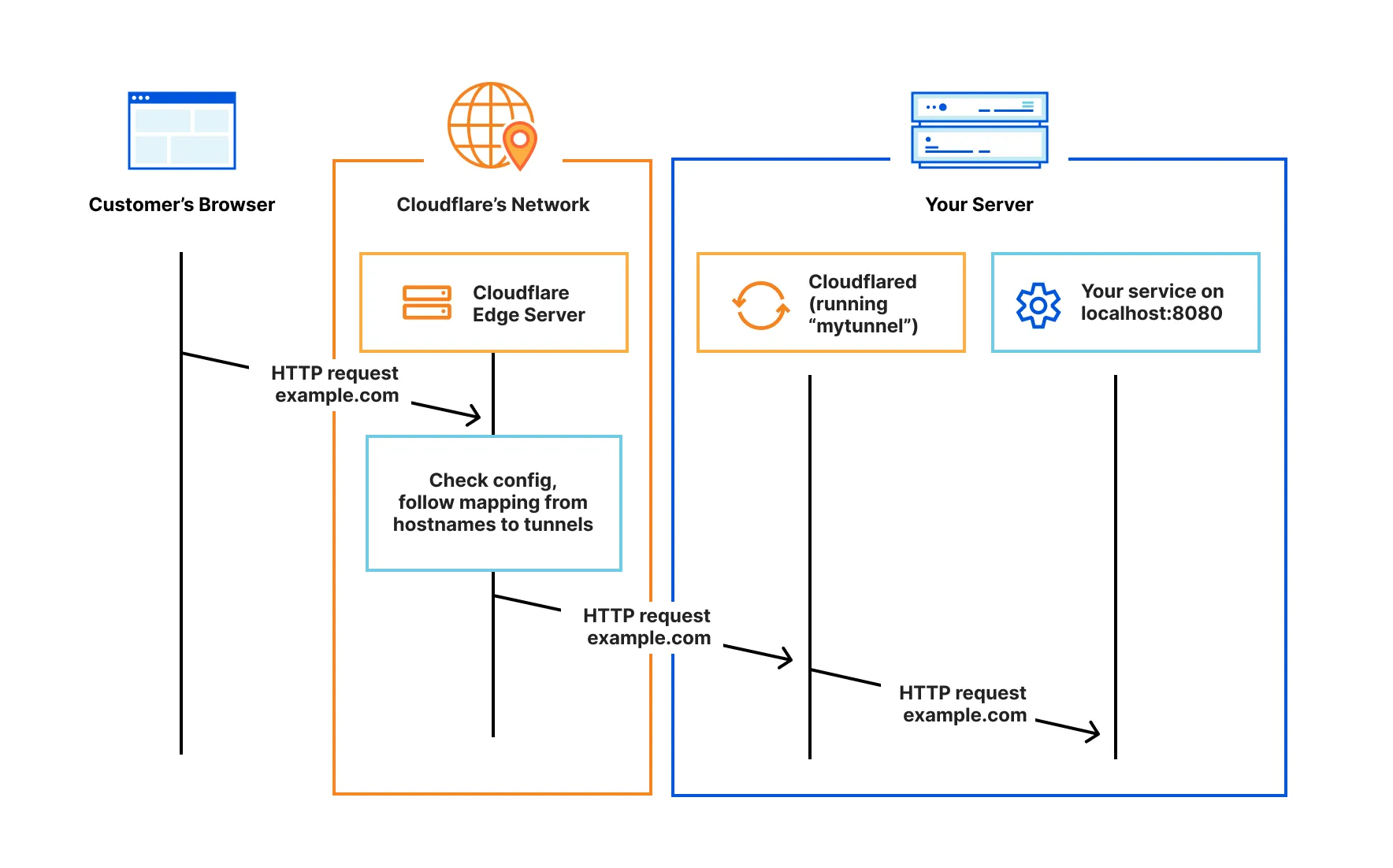

K8s中使用Cloudflare Tunnel对外暴露服务

Cloudflared 在您的资源和 Cloudflare 的全球网络之间建立出站连接(隧道)。隧道是将流量路由到 DNS 记录的持久对象。在同一个隧道中,您可以根据需要运行任意数量的“cloudflared”进程(连接器)。这些进程将建立与 Cloudflare 的连接并将流量发送到最近的 Cloudflare 数据中心。 – 官方介绍(翻译)

使用capsule管理k8s多租户(tenants)

Capsule implements a multi-tenant and policy-based environment in your Kubernetes cluster. It is designed as a micro-services-based ecosystem with the minimalist approach, leveraging only on upstream Kubernetes.

官方文档地址:https://capsule.clastix.io/

使用k8s CRI的checkpoint实现容器快照功能

Kubernetes v1.25 引入了Container Checkpointing API 作为 alpha 功能,并在 Kubernetes v1.30 中达到了 beta 版。这提供了一种备份和恢复 Pod 中运行的容器而无需停止它们的方法。此功能主要针对安全和取证分析,但任何 Kubernetes 用户都可以利用一般备份和恢复功能。

checkpointing是一种确保应用程序可以从故障中恢复并维持其状态的技术。它捕获正在运行的进程的状态,包括其内存、文件描述符和其他元数据。此信息存储为检查点,稍后可用于从同一时间点恢复进程,从而实现从故障或主机之间迁移的无缝恢复,通俗来说就是容器快照功能。

K8s多集群管理 - Liqo篇

Liqo 是一个多集群管理平台,可以实现跨 Kubernetes 集群的动态资源调度。 Liqo 允许在远程集群上无缝运行 Pod,而无需对 Kubernetes 和应用程序进行任何修改。有了 Liqo,就可以将 Kubernetes 集群的控制平面扩展到集群的边界,将整个远程集群映射成一个虚拟本地节点,从而可以实现原生的多集群。

使用Tailsclae VPN访问k8s集群服务(via K8s Operator)

- 将 Kubernetes 集群中的服务公开到 Tailscale 网络(称为 tailnet)

- 通过 API 服务器代理安全连接到Kubernetes 控制平面 (kube-apiserver) ,无论是否进行身份验证

- 从 Kubernetes 集群到Egress上的外部服务的出口

Kubernetes Operator 目前处于测试阶段。

K8s Operator之controller Tools学习笔记

controller-tools是一个由 Kubernetes 社区维护的项目,用于简化 Kubernetes 控制器的开发。其中提供了一组工具来生成和更新 Kubernetes API 对象的代码,以及构建自定义控制器所需的代码框架。

仓库地址:GitHub - kubernetes-sigs/controller-tools: Tools to use with the controller-runtime libraries

K8s中使用traefik(基础)

简介

Traefik是一个为了让部署微服务更加便捷而诞生的现代HTTP反向代理、负载均衡工具。它支持多种后台 (Docker, Swarm, Kubernetes, Marathon, Mesos, Consul, Etcd, Zookeeper, BoltDB, Rest API, file…) 来自动化、动态的应用它的配置文件设置。

核心概念:

当启动Traefik时,需要定义entrypoints,然后通过entrypoints的路由来分析传入的请求,来查看他们是否是一组规则匹配,如果匹配,则路由可能将请求通过一系列的转换过来在发送到服务上去。

Providers用来自动发现平台上的服务,可以是编排工具、容器引擎Entrypoints监听传入的流量,是网络的入口点,定义了接受请求的端口(HTTP或者TCP)Routers分析请求(host,path,headers,SSL等),负责将传入的请求连接到可以处理这些请求的服务上去Service将请求转发给应用,负责配置如何最终将处理传入请求的实际服务Middlewares中间件,用来修改请求或者根据请求来做出判断,中间件被附件到路由上,是一种在请求发送到服务之前调整请求的一种方法